Cryptolocker is een van de gevaarlijkste virussen van de afgelopen jaren. Infecteert Cryptolocker eenmaal je pc, dan ‘kidnapt’ het virus je bestanden en vraagt geld voor het deze teruggeeft. En als je niet betaalt…

Cryptolocker is een hijacker virus, dat Windows XP, Vista, 7 en 8 infecteert. Het vermomt zichzelf als bijlage bij een e-mail, in de vorm van een ZIP of PDF, of verstuurt zichzelf automatisch naar je pc als deze eerder al is geïnfecteerd met een ‘botnet’ trojan-type. Die zet de deur wijd open voor bediening op afstand en externe infecties.

Cryptolocker kidnapt en versleutelt je bestanden

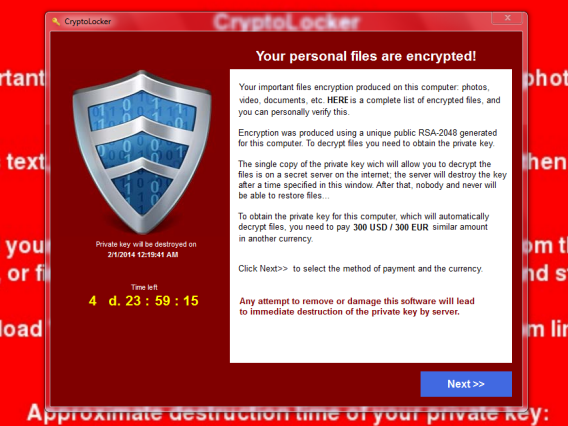

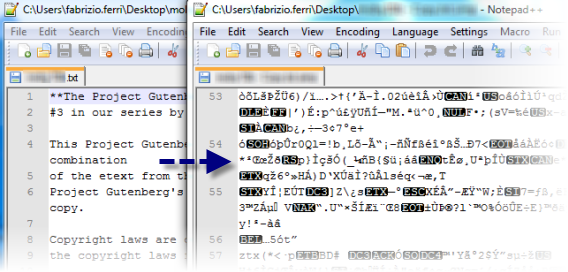

Wanneer geactiveerd, begint Cryptolocker Office-documenten, PDF-bestanden en foto’s te versleutelen. Versleutelde bestanden kunnen vervolgens alleen ontsleuteld worden door de makers van het Cryptolocker-virus.

Bestanden die zijn versleuteld door Cryptolocker worden onleesbaar

Daar houdt het niet op. Wanneer het slachtoffer niet binnen vijf dagen een bepaald geldbedrag overmaakt, wordt de sleutel van de bestanden voor altijd geblokkeerd. Dat betekent dat de bestanden na die tijd dus nooit meer te openen zijn.

Betalen om je bestanden te redden

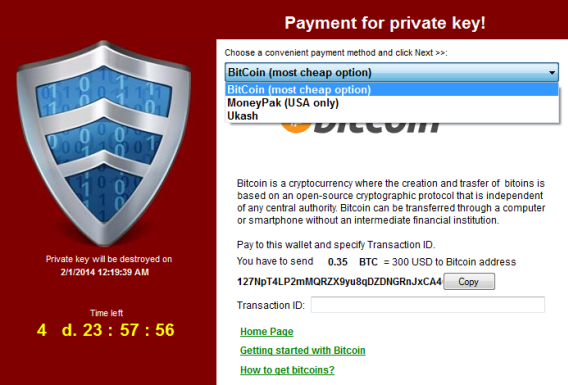

Besluit het slachtoffer het bedrag van maximaal 300 euro te betalen, dan ontgrendelt Cryptolocker meestal (maar niet altijd) de versleutelde bestanden weer. Betaling kan via MoneyPak, Ukash en Bitcoin, de populaire nieuwe virtuele munteenheid.

De betaalmethodes maken het haast onmogelijk de makers van het virus te achterhalen

Elke poging om het betalingsmechanisme te misleiden verkort de beschikbare tijd die je hebt om de betaling te maken. Om slachtoffers te ‘helpen’ hebben de virusmakers zelfs een ‘support’-website toegevoegd aan het bijgevoegde wallpaper. Op dit webadres vind je het decryptieprogramma dat je na betaling nodig hebt om je bestanden terug te krijgen.

De ‘support’-pagina van Cryptolocker

Het systeem is bijna perfect bedacht door de cybercriminelen: betaal je niet, dan krijg je je bestanden nooit meer terug. De gebruikte encryptie is te sterk om zomaar te ontcijferen, zelfs voor geavanceerde programma’s.

Heeft een slachtoffer dus geen back-up van zijn bestanden, dan zit er niets anders op dan het gevraagde losgeld op te hoesten. Toch?

Wat te doen bij een Cryptolocker-infectie

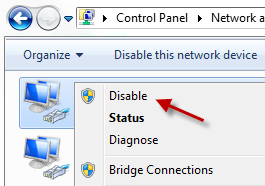

Krijg je het Cryptolocker-scherm te zien, verbreek dan direct de internetverbinding, zodat het virus niet nog meer bestanden kan versleutelen en de communicatie met de criminelen wordt verbroken. Een verbroken verbinding voorkomt ook dat je back-ups op Dropbox of Google Drive worden overgeschreven door versleutelde versies van de bestanden.

Schakel je netwerkapparaten direct uit!

Vervolgens is het tijd om je af te vragen wat je wilt doen: losgeld betalen, of het virus verwijderen en een poging wagen tot het terugkrijgen van je bestanden. Besluit je te betalen, dan leg je het lot van je bestanden in criminele handen, zonder garantie dat zij hun belofte nakomen. Op internet zijn geluiden te horen van slachtoffers die inderdaad binnen een paar uur hun bestanden konden ontsleutelen na betaling, maar ook van de andere zijde van de medaille. Wij raden je ten zeerste af te betalen.

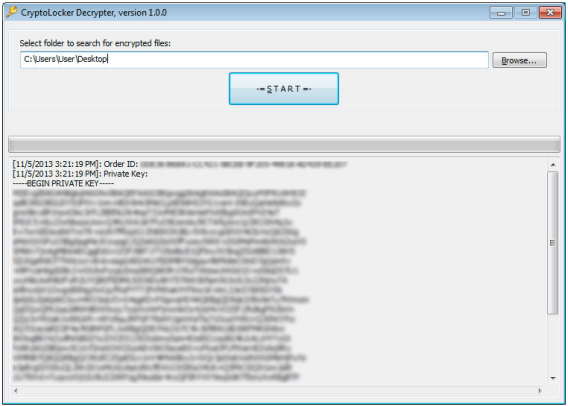

De Cryptolocker decryptie–tool werkt alleen nadat je losgeld betaalt

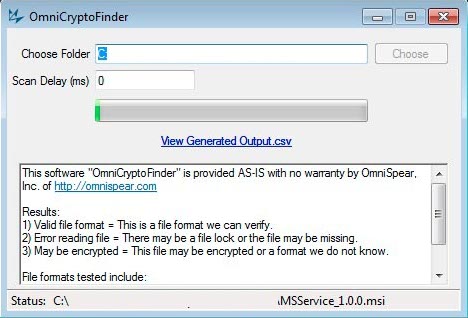

Wat je keuze ook is, het beste om te doen is een lijst opstellen van geïnfecteerde en versleutelde bestanden. Hiervoor gebruik je ListCrilock, wat een TXT-bestand maakt met alle beschadigde bestanden. Een ander programma dat praktisch hetzelfde doet is CryptoLocker Scan Tool.

CryptoFinder zoekt naar geïnfecteerde bestanden en vertelt je of ze kunnen worden hersteld

Handmatig kun je hetzelfde doen door het Windows-register te openen (Start > Uitvoeren > ‘regedit’) en te navigeren naar HKEY_CURRENT_USER\Software. Daar vind je een map met een submap, met daarin de titels van de door Cryptolocker aangetaste bestanden. Sommige van deze bestanden zijn misschien (nog) niet versleuteld en zijn dus nog te redden. Voor de overige bestanden moet je hopen dat je ergens nog een back-up hebt.

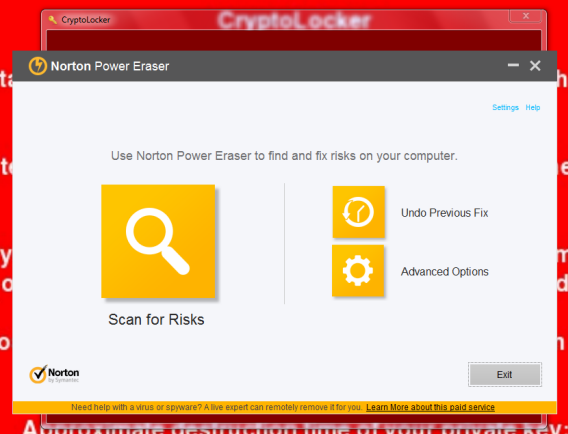

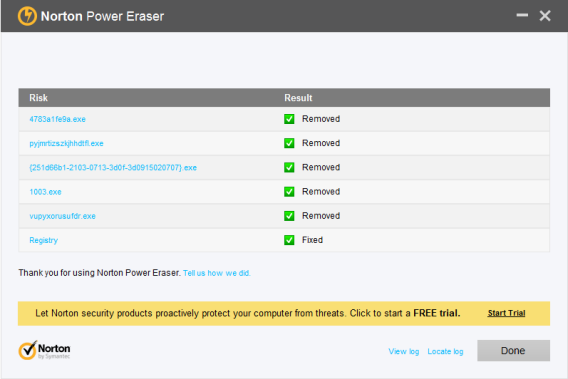

Cryptolocker van je pc verwijderen

Cryptolocker verwijderen is vrij eenvoudig, vooral omdat de makers ervan uitgaan dat het slachtoffer het virus niet dúrft te verwijderen. Gelukkig zijn er meerdere manieren om je bestanden terug te krijgen, maar de eerste stap is het virus van je pc verwijderen.

In ons geval gebruikten we Norton Power Eraser om Cryptolocker te verwijderen, een krachtig anti-trojan-programma dat Symantec gratis beschikbaar stelt op hun website. Power Eraser vond na een scan al gauw enkele verdachte objecten.

Na een herstart van de computer is het Cryptolocker-virus volledig verdwenen en blijft alleen de bureaubladachtergrond over. Die is volledig onschuldig en kun je dus zonder problemen terugveranderen naar je oude wallpaper.

Gratis programma’s die hetzelfde doen zijn Malwarebytes, RogueKiller en ComboFix. Traditionele antivirusprogramma’s hebben moeite met het identificeren van Cryptolocker als infectie, vooral met de snelheid waarmee nieuwe versies van hetzelfde virus op de kop steken.

Door Cryptolocker geïnfecteerde bestanden herstellen

Cryptolocker valt alleen documenten aan die op je lokale harde schijf en netwerkschijven staan. Heb je bijvoorbeeld een schijf die op het moment van de aanval niet is aangesloten of een internetserver, dan blijven die bestanden buiten schot.

Extensies die worden aangevallen door Cryptolocker: .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx, .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, .ai, .indd, .cdr, .jpg, .jpe, .jpg, .dng, .3fr, .arw, .srf, .sr2, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx, .p12, .p7b, .p7c.

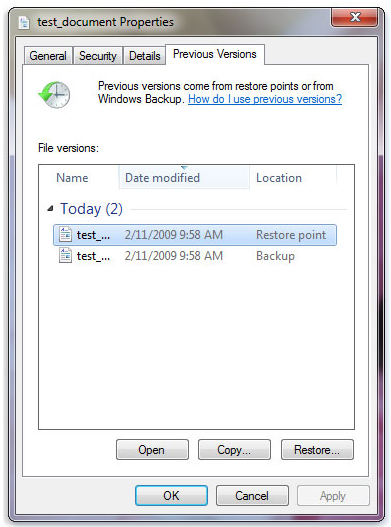

Heb je eenmaal je pc gedesinfecteerd, dan is het slim om een van de meest interessante ‘geheimen’ van Windows in te zetten: de shadow copy. Oftewel een recente versie van het bestand terugroepen. Windows maakt deze kopieën telkens wanneer een bestand wordt aangepast. Om dit te activeren klik je met rechts op een versleuteld bestand en open je de eigenschappen.

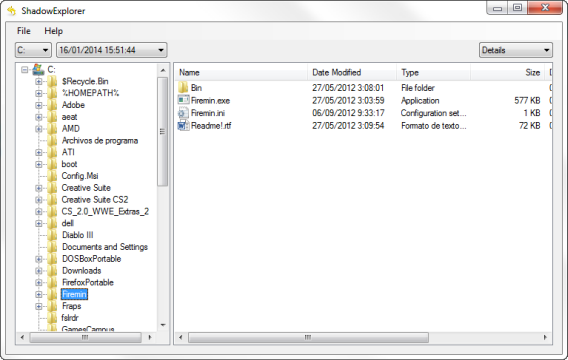

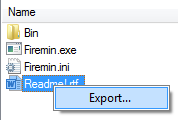

In het Vorige versies-tabblad zie je de verschillende versies die Windows heeft opgeslagen. Selecteer de meest recente backup voor de infectie en klik op het bestand te herstellen. Een snelle en handige manier om alle schaduwkopieën op je harde schijf te bekijken is het programma ShadowExplorer.

Shadow Explorer is heel eenvoudig te gebruiken. Kies de schijf, de datum van de kopieën (in het uitrolmenu) en blader vervolgens door je bestanden en mappen. Kopieën roep je terug met een rechtermuisklik en de optie Export.

Een andere optie is om een vorige backup van je hele systeem terug te zetten, mits die backup uiteraard niet verbonden was met je pc op het moment van de infectie. Bestanden van je Dropbox, Skydrive of Google Drive zijn ook een optie.

Wanneer je een backup van Dropbox of Google Drive plukt, controleer dan wel voor de zekerheid om het niet om een geïnfecteerde kopie gaat. Beide applicaties hebben overigens ook een versiegeschiedenis voor elk bestand. In Drive vind je die bijvoorbeeld via File > Revision history. Vanuit daar herstel je ook je online bestanden naar hun oorspronkelijke ongeïnfecteerde vorm.

Cryptolocker-infecties voorkomen

De makers van Cryptolocker ontwikkelden hun virus met twee veronderstellingen: iedereen opent alle ontvangen bijlagen bij e-mails en niemand maakt backups van hun documenten. Jouw taak is om hun ongelijk te bewijzen. Om dat te doen, moet je een strenger online beveiligingsbeleid gaan volgen.

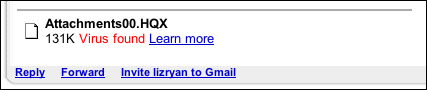

Om te beginnen is het raadzaam om goed te letten op verdachte e-mails. Verwacht je geen mail? Open dan ook niet zomaar de bijlage die je bij dat plotse mailtje krijgt. Dat geldt voor zowel webmail als e-mailprogramma’s als Outlook: als je er niet om hebt gevraagd, klik er niet op. Deze regel voorkomt de meeste infecties én verdere verspreiding van het virus.

Gmail detecteert zelf ook virussen (bron: AskDaveTaylor)

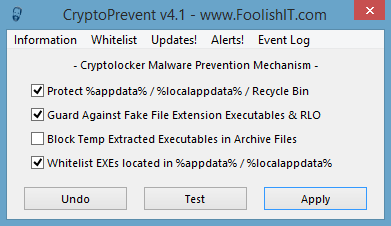

Ben je bang om slachtoffer te worden van CryptoLocker, gebruik dan CryptoPrevent om infectie te voorkomen. Deze tool brengt een aanpassing in Windows aan, die het programma’s onmogelijk maakt zichzelf te openen vanuit de Application Data-map.

Open CryptoPrevent en vink het eerste, tweede en vierde vakje aan, zodat bestaande programma’s kunnen blijven draaien. De Undo-knop geeft je de mogelijkheid om deze blokkade tijdelijk ongedaan te maken, wanneer je bijvoorbeeld een nieuw programma wil installeren.

Als laatste preventie tegen CryptoLocker is het raadzaam om backups te maken van je belangrijkste bestanden. Volgens statistieken van het bedrijf BackBlaze maakt slechts 30% van alle computergebruikers wel eens backups en doet slechts 10% van iedereen dat dagelijks.

Het Shadow Copy-systeem van Windows activeer je via Configuratiescherm > Systeem en beveiliging > Bestandsgeschiedenis. Je bepaalt zelf hoeveel ruimte op je harde schijf je wilt inruimen voor deze kopieën.

Cryptolocker is gevaarlijk

Misschien herinner je je nog het Reveton-virus, dat voor paniek zorgde bij miljoenen computergebruikers. Het virus toonde een bericht dat van de politie afkomstig leek en slachtoffers dwong geld te betalen om niet vervolgd te worden voor grote misdaden. Het virus maakte vele slachtoffers, maar is niets vergeleken bij CryptoLocker.

CryptoLocker neemt namelijk werkelijk jouw eigen bestanden in gijzeling. Volgens een schatting had het virus eind 2013 al een kwart miljoen slachtoffers gemaakt. Omdat Bitcoin-transacties worden bijgehouden, ontdekten experts dat cybercriminelen vele miljoenen aan losgeld incasseren dankzij het virus.

De manier waarop CryptoLocker de pc infecteert is echter conventioneel en daarom prima te voorkomen met de nodige voorzorgsmaatregelen. De belangrijkste les echter is deze: houd backups bij! Jouw data is een schat, waar criminelen de vruchten van plukken. Maar jij bepaalt uiteindelijk hoeveel je bestanden waard zijn.

Hoe vaak maak jij backups van je bestanden?